На венской конференции по безопасности ACM CCS 2016 китайские хакеры выступили с интересным докладом. Его суть сводилась к тому, что не имея доступа к смартфону жертвы пин-коды и логины угадывались с вероятностью 33% по уровню Wi-Fi сигнала. Китайцы заявили, что будь у них больше бета-тестеров, они бы увеличили точность: самообучаемая программа-сниффер эффективна при большом количестве жертв.

Как это работает

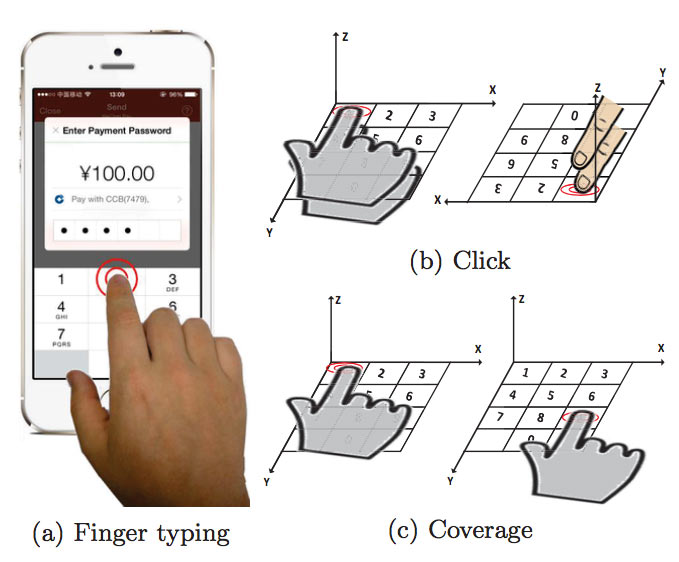

Метод распознавания паролей основан на анализе изменения служебного кода CSI (Channel State Information) беспроводной сети. CSI – часть Wi-Fi протокола, содержащая общую информацию о статусе сигнала. Когда человек тапает по экрану смартфона, мощность исходящего сигнала Wi-Fi меняется от расположения пальца. Расшифровка CSI позволяет угадать пароль.

Как происходит атака

Для начала атаки в публичном заведении развертывается открытая Wi-Fi сеть. Например, Moscity_FREE. Видя приманку, жертва подсоединяется к ней. Для снижения помех расстояние между роутером и смартфоном должно быть не более 1.5 метров.

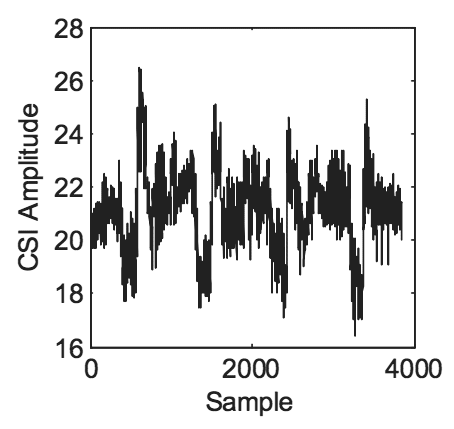

Далее сценарий следующий. Ничего не подозревающий пользователь заходит, скажем, на сайт платежной системы. В качестве теста приводился увод пин-кода от банк-клиента китайской Alipay. Сниффер фиксирует момент входа на страницу авторизации и начинает активный обмен пакетами данных со смартфоном для создания постоянного плато сигнала. Дополнительно возросший трафик засечь невозможно, потому что он составляет всего 78 Кб/с, что капля в море на фоне многомегабитного канала.

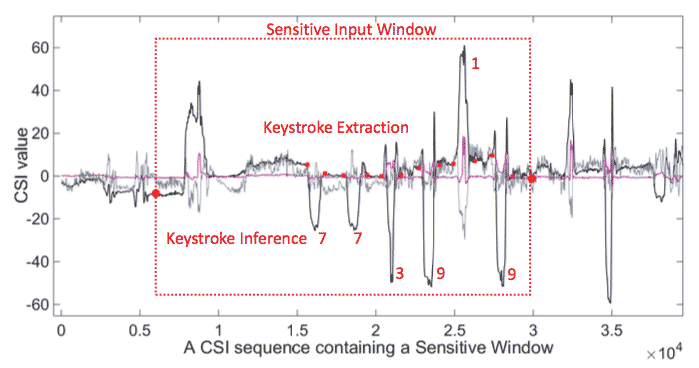

Во время ввода жертвой пин-кода каждое взаимодействие пальца с экраном отражается на временной диаграмме в виде пиков.

Анализатор расшифровывает изменение CSI и сопоставляет ему цифровой код. К Alipay сниффер предложил три пароля: 773919, 773619 и 773916. Правильным оказался 773919.

Метод работает на любых моделях смартфонов, включая iPhone 7. Кому интересны математические выкладки, читайте оригинал в PDF.

Уже скоро…

В 2015 году на той же конференции был показан алгоритм взлома пароля через анализ движения смартчасов над клавиатурой. Точность составила 65%.

Еще годом ранее хакеры продемонстрировали взлом микрофона смартфона для распознавания звуковых сигналов во время набора кода. Точность потрясла зал – 95%.

Слава богу, что хакеры не выкладывают софт в свободный доступ. Однако висящее на стене ружье однажды обязательно выстрелит.

Или так и останется ржаветь на стене…

Замудрили конечно. А как же люди вокруг? Телодвижения? Как они будут отличать ввод пароля от смски другу? Может надежнее будет развесить камеры и сделать зеркальный потолок? Не убедительно :(

@Maksim, Фильтрация по адресам в сети. Приложение Alipay обращается к конкретному IP – 110.75.xx.xx

Как только маска засекается сервером, запускается сниффер.