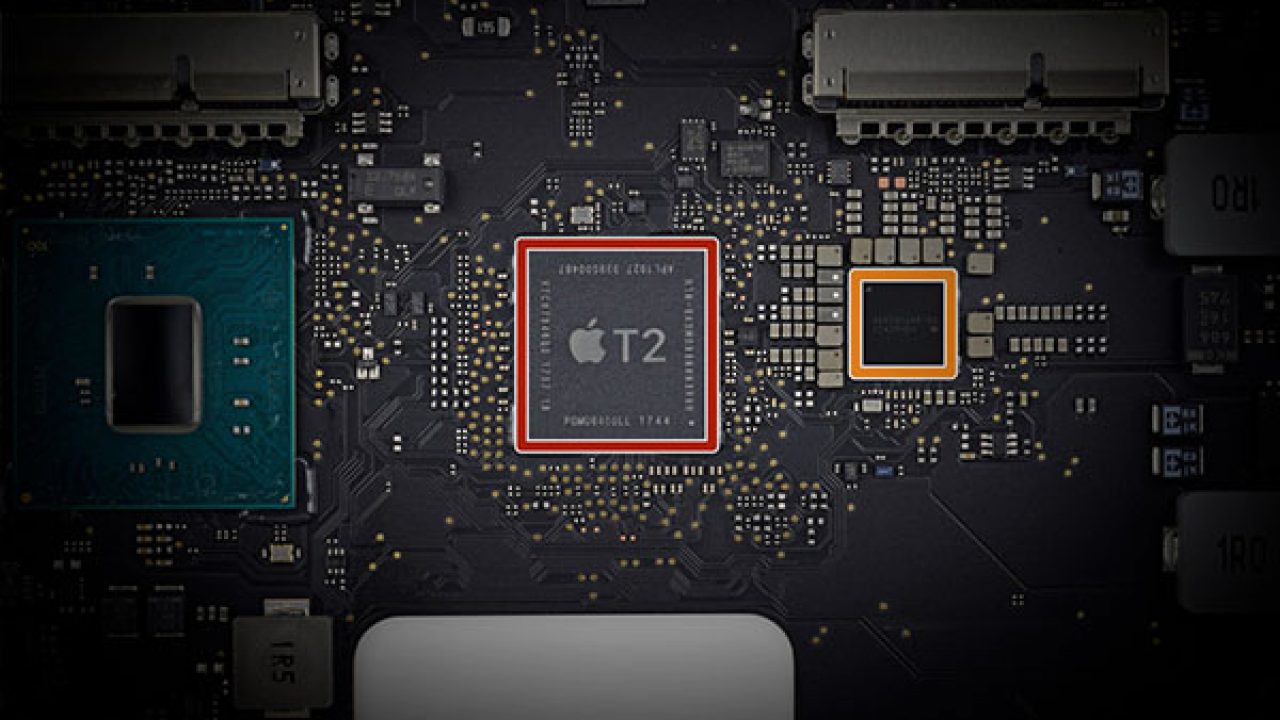

Автор интернет-блога IronPeak рассказал о найденной им уязвимости в чипах безопасности T2. Её нельзя исправить.

По его словам, в чипах используется уязвимость нулевого уровня, как для iOS-джейлбрейка. Как только злоумышленник получит доступ к устройству через подключение по USB Type-C, у него появятся права суперпользователя.

Это позволит обойти функцию удалённой блокировки и украсть пароли путём считывания клавиатуры. Также возможно получение полного доступа к Mac.

Исследователь заявил, что пока нет известных методов решения проблемы на программном уровне. Для взлома мака необходим физический доступ к компьютеру. [AppleInsider.com]

Войди и оставь комментарий

Или войди с помощью

Решето

@k4m454k, Эпл превращается в андроед.

@AntiDumb, и в чем смысл сравнивать программные ошибки и аппаратные дыры?

@k4m454k, самокритичен. Похвально, но об этом всем знать не обязательно.

Да при физическом доступе получится взломать все

@mal, это только в теории. На практике всё немного дольше и сложнее.

@mal, Нет, это не так, и это доказывает даже оригинальная статья –

“Good news is that if you are using FileVault2 as disk encryption, they do not have access to your data on disk immediately. They can however inject a keylogger in the T2 firmware since it manages keyboard access…”

Но то, что атакующий может получить рута таким способом, крайне печально и лишний раз говорит о том, что яблокам стоит пересмотреть свои взгляды на тестирование выпускаемых продуктов (как минимум в плане безопасности).

И да, “в чипах используется уязвимость нулевого уровня, как для iOS-джейлбрейка.” – это смешная фраза. Тут какая-то путаница, потому что “уязвимость нулевого дня” – это не название конкретной уязвимости, поэтому нельзя сказать, что она такая же, как в iOS. Но в данном конкретном случае это попадание пальцем в небо, потому что речь в статьи идёт про эксплойт checkm8, но если фраза подразумевала именно это, то уже и нельзя так уверенно называть это зиродеем – известна-то она уже давно.

@Waka, но ничего не говорится о том, на каком моменте определили, что уязвимость неустранима, так как вполне возможно ее можно устранить обновлением BridgeOS. BridgeOS это миниатюрная iOS.

@Waka, досадно, что твой бук могут поиметь потому что производитель решил включить новый уровень жадности и начал мониторить комплектуху через отдельный чип.

@supchik, и забил при этом на безопасность. Проходили подобное уже с сандерболтом и DMA, но кое-кто становится необучаемым.

@supchik, ты просто не в курсе насколько плохо дела обстоят у других производителей. У некоторых многих вирусня может тупо прописываться в биос в качестве модуля EFI. И никакой переустановкой ОС невозможно будет от нее избавится.

@Waka, там в плане безопасности и так делается на порядок больше чем любым другим производителем. А таким образом ломается любой комп, так как UEFI, Secure Boot, Intel ME и другие подобные технологии дырявы как решето и создают лишь иллюзию безопасности.

@?, Вас послушай – так UEFI ломается на раз-два кем угодно.

Как будто под яблочный EFI нет (а вот и есть, сюрприз).

И зачем говорить о Intel ME? Так-то макбуки пока ещё на интеловских процессорах, стало быть они тоже подвержены тем же самым атакам на Intel ME.

И давайте только без этих “дырявы как решето”, “иллюзия безопасности” и прочих эмоциональных высказываний, это всё не имеет отношения к реальности, а вот стоимость атаки – имеет. И она сильно влияет на вероятность атаки: если расковырять ваше аппаратное хранилище секретов можно только с помощью микроскопа за десятки тысяч долларов и тончайших игл для считывания данных – вы можете относительно спокойно спать; если можно его расковырять с помощью переделанного тайп-си и эксплойта на баше – я бы не особо надеялся на такую безопасность.

“там в плане безопасности и так делается на порядок больше чем любым другим производителем” – сами понимаете, это интернет, тут такие утверждения надо хоть чем-то обосновывать.

@mal, Только если не залито смолой как это делают создатели внешних дисков в IronKey или istorage. Но там и применение другое (для более серьезных целей).

Вот так, сперли у тебя мак и пипец – рут доступ без проблем.

Да пофиг вообще. Apple еще патч от моего репорта не придумала.

Любой мак с любым чипом легко взламывается при помощи молотка – это апаратная уязвимость. И никак программно не защититься. Я сейчас изучаю взлом при помощи кирпича и ломика, похоже проблема такая же.

@Victor Sl, ещё пассатижи хорошо для взлома подходят. Особенно в связке с ногтями владельца )

@Adversa Fortuna, сеньор знает толк в развлечениях…)

анекдот вам в подарок:

заяц видит, сидит волк и молотком себе херачит по пальцам…

– ты что делаешь?

– кайф ловлю…

– какой кайф, идиот?! больно же…

– конечно больно… зато какой кайф когда промахнешься!

Рекомендуем

Нашли орфографическую ошибку в новости?

Выделите ее мышью и нажмите Ctrl+Enter.