С каждым днем мы все чаще слышим о конфиденциальности, защите данных и шифровании. Пользователи обеспокоены безопасностью мессенджеров и социальных сетей, правительственные органы — невозможностью взлома информации о злоумышленниках.

Между мессенджерами и правительством ведутся постоянные переговоры. Иногда дело доходит до настоящей войны. Кто-то не передал кому-то ключи шифрования и отказался открыть доступ к переписке пользователей. Затем кто-то обиделся и мессенджер заблокировали на территории целой страны.

? Рубрика «Технологии» выходит при поддержке re:Store.

Почему так происходит? Как работает шифрование и в чем его особенности? Давайте разберемся вместе.

История, которой уже 4 тыс. лет

Само по себе понятие «шифрование» впервые появилось еще около 4 тыс. лет назад. Простейшим способом шифрования пользовались еще с 3-го тысячелетия до н.э.

При написании письма, буквы менялись местами. Скажем, «А» соответствовала букве «Т», «Б» менялась на «У», «В» на «Ф» и так далее.

В результате, сообщение превращалось в, казалось бы, несвязный набор букв, расшифровать который могла лишь получающее сообщение сторона. Именно там знали, какая буква менялась на какую.

Забавно, но именно такой примитивный метод по сути являлся первым ключом шифрования.

В 479 году до н.э. спартанцы получили несколько деревянных табличек, покрытых восков. На них было важное зашифрованное послание о предстоящем нападении персов. Об этом случае упоминает древнегреческие историк Геродот.

Передача информации с возможностью сокрытия от посторонних глаз впервые остро понадобилась именно в военной отрасли.

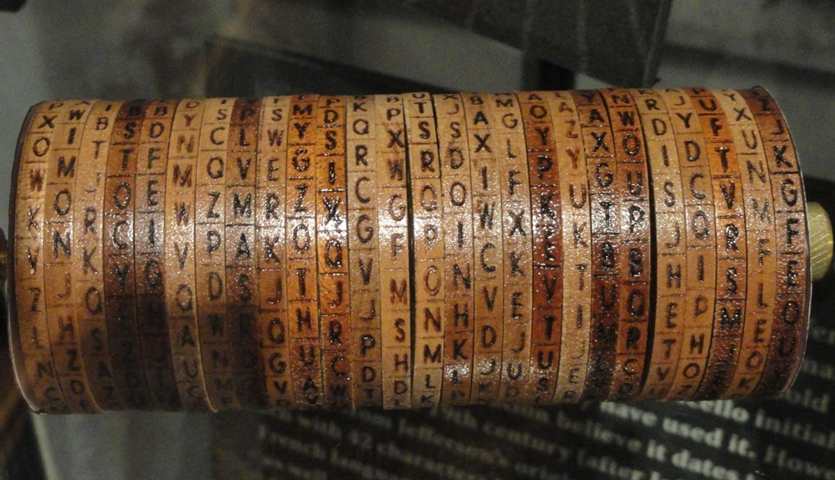

Криптографический цилиндр Томаса Джеферсона

Спустя много веков для криптографии наступит новый период с использованием полиалфавитных шрифтов. Их принцип был подобным, но более запутанным из-за использования нескольких алфавитов.

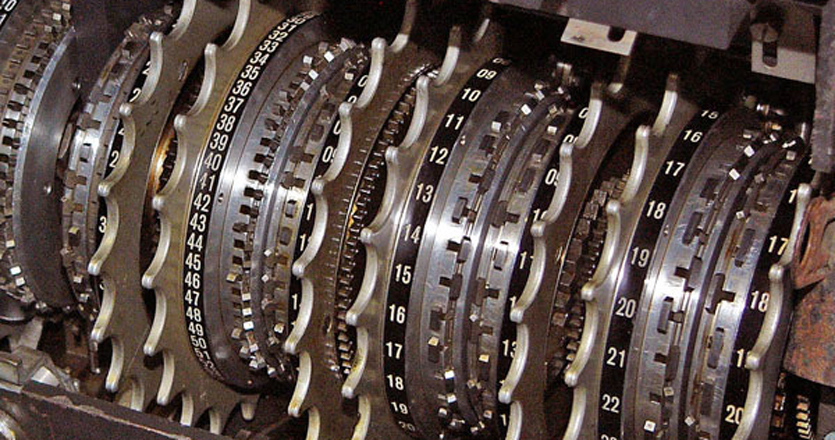

Печатная машинка с механическим алгоритмом шифрования.

В первой половине XX века стали использовать электромеханический метод шифрования при помощи хитроумных устройств — шифровальщиков. И, наконец, с 70-х годов XX века за шифровку взялись компьютеры.

Какие бывают виды шифрования?

С появлением ЭВМ стали создаваться и более сложные алгоритмы шифрования. Вместо деревянных табличек и механических машин человечество перешло на шифрование посредством двоичного кода.

Так появилось два основных типа шифрования: симметричное и ассиметричное.

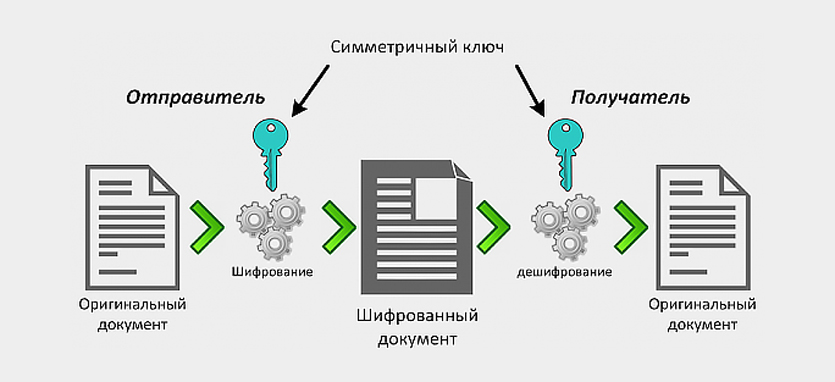

При симметричном шифровании используется лишь один пароль или ключ. Работает он следующим образом.

В системе шифрования предусмотрен некий математический алгоритм. На его цифровой «вход» подается исходный пароль и текст отправления (фото, видео и т.д.). Далее информация шифруется и отправляется.

При получении срабатывает обратный алгоритм и проходит процедура дешифровки с использованием того самого пароля.

Проще говоря, если знать пароль, то безопасность симметричного шифрования резко стремится к нулю. Поэтому пароль должен быть максимально сложным и запутанным. Несмотря на определенные ограничения, симметричное шифрование очень распространено из-за простоты и быстродействия.

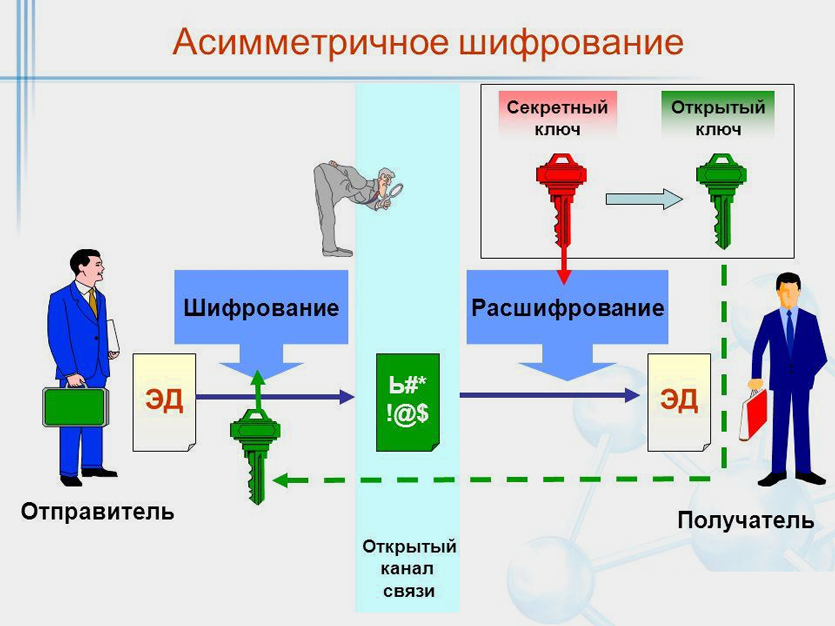

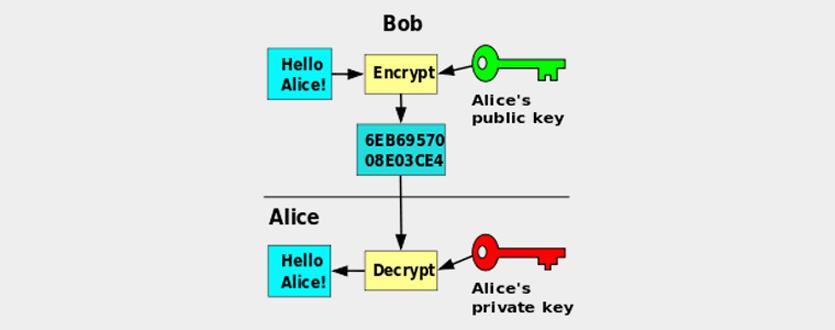

Второй вид шифрования — ассиметричное. В нем используются два пароля: открытый или публичный и закрытый или секретный. Открытый пароль получают все участники сети, а вот закрытый всегда остается на стороне либо сервера, либо другого приемника.

Суть в том, что при ассиметричном шифровании расшифровать сообщение можно лишь с помощью двух ключей. Именно на этом принципе основан популярный протокол SSL, который мы часто встречаем в браузере.

Сталкиваться с таким шифрованием вы могли, когда получали сообщение при открытии страницы «Небезопасное соединение». Означает это лишь одно: закрытый ключ уже мог быть вскрыт и известен хакерам. А значит вся введенная вами информация, по сути, не шифруется.

Преимущество ассиметричного шифрования в том, что один из ключей всегда остается на устройстве и не передается. Но оно считается «более тяжелым» и требует больше ресурсов компьютера.

Как работает шифрование на примере iMessage?

Пожалуй, именно Apple можно отнести к категории тех компаний, которые максимально беспокоятся о конфиденциальности данных своих пользователей. Шифрование и защита в продуктах Apple находится на высоком уровне.

Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage.

Итак, вы решили использовать iMessage. Зарегистрировали Apple ID, зашли в настройки и включили сервис.

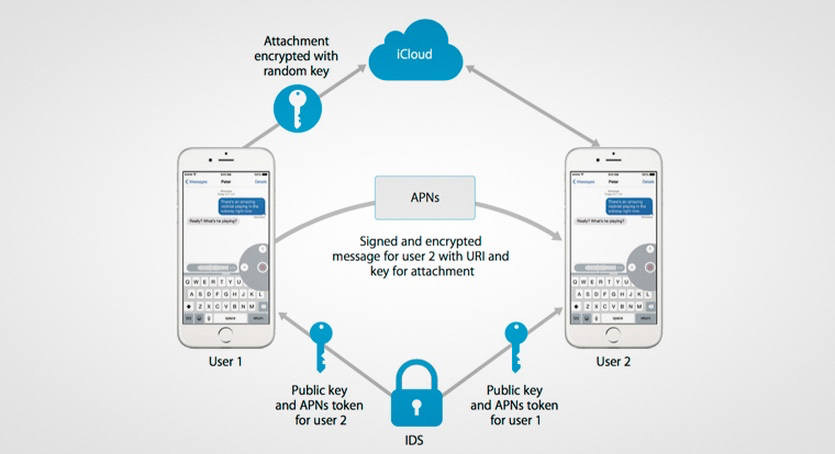

На iOS-девайсе тут же создаются две пары ключей: публичная и приватная. Да-да, iMessage работает по ассиметричному типу шифрования.

Приватная пара остается в памяти устройства, публичная же отправляется на сервера Apple.

Ну что, iMessage включен. Вы открываете приложение «Сообщения», выбираете адресата и начинаете писать сообщение. Тем временем сервис проверяет наличие публичного ключа адресата, который прикреплен к учетной записи Apple ID. Найдя его, абонент подсвечивается доступным для отправки сообщений через сервис.

Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.

Зашифрованное сообщение поступает на устройство получателя. Оно привязано к публичному ключу отправителя и требует дешифровки. Тем временем на сервере удаляется та самая зашифрованная копия.

Несмотря на то, что пользователь уже «физически» получил сообщение, он об этом не знает, поскольку никаких уведомлений не получал. Девайс приступает к дешифровке. Включается обратный шифрованию алгоритм. Используя известный публичный ключ и приватный ключ, хранящийся на устройстве, сообщение дешифруется.

Прочесть его без наличия самого устройства невозможно даже в случае перехвата сообщения. Когда расшифровка сообщения окончена, пользователь получает уведомление. А дальше весь процесс повторяется вновь и вновь.

Выходит, что с шифрованием мои сообщения в безопасности?

Если кратко, то ответ будет утвердительным. Перехватить ваши сообщения по сети технически возможно, но без наличия самого устройства, с которого вы проводили отправку, это не имеет смысла.

Публичный ключ создается на основе закрытого, а значит сгенерировать его без устройства отправителя невозможно. Все работает в паре. Публичный ключ шифрует сообщение, а расшифровывается он с помощью закрытого ключа.

То есть в ситуации, когда правительственные органы власти требуют предоставления ключей шифрования, несложно понять, что технически это реализовать невозможно. В противном случае, придется организовать всенародную очередь со сдачей смартфонов на резервное копирование с целью достать приватный ключ каждого устройства.

У каждого мессенджера и сервиса этот ключ свой. Так что, беспокоиться о конфиденциальности при подобном шифровании не стоит. Простая отправка сообщения с точки зрения шифрования на самом деле выглядит не так просто.

Войди и оставь комментарий

Или войди с помощью

На каждый шифратор есть свой дешифратор.

И сервисы могут тоже чудить например ослабить шифрование для спец.служб как недавно было сказано в новостях про WhatsApp.

Внедрение бэкдоров и т.д.

Аппаратное шифрование всегда будет лучше программного за счет отдельного чипа генерирующий ключ и желательно чтоб этот чип был отдельным а такие устройств классифицируют по уровням и самому стойкому присваивают уровень 3. Там не только отдельный крипто-чип, но и так же все микросхемы залиты смолой для предотвращения доступа.

Флешки, внешние диски такие делают например компания “istorage” или “iRonKey”.

Облака типо iCloud все они отсылают данные по запросу в органы управления. лишь не многие могут похвастаться защитой типо “Mega”.

Айфон позиционируется как защищенное устройство, а на уже много лет взламывают и ставят любители джеил. А если можно поставить джеил то многое и другое можно сделать. Сколько базарят насчёт безопасности а по факту ни кто не знает что да как. От воров может и спасет как то.

То же Шифрование в Mac вроде оно и надежно, но хранить то за что тебя могут посадить всё же не стоит. На счёт чипа Т2 не знаю. ) Что за фрукт такой.

@- – -, T2 это как раз аппаратное шифрование. Но, вот iMessage безопасен лишь в теории. При использовании iCloud закрытая пара может быть перенесена на второе устройство.

А ещё тут упустили, что механизм асимметричного шифрования работает на исключение расшифровки методом перебора.

@- – -, Вы немного путаете взлом устройства и доступ к личной информации. Например, вы можете сбросить пароль к ящику Protonmail и написать письмо от имени владельца, но получить доступ к его переписке не сможете, пока не получите старый пароль – там вся переписка шифруется.

“Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.”

Неверно. Сообщение шифруется публичным ключом адресата. Своим приватным ключом можно лишь расшифровывать полученные сообщения. Это и гарантирует, что написать могут все, а прочитать только владелец приватного ключа.

В браузерах ассиметричное шифрование только для установки зашифрованного канала в рамках одной сессии с ппомощью сертификатов. Все пересылаемые данные дальше используют симметричное шифрование.

Если imessage использует ассиметричное шифрование для кажжлого сообщения -это капец тупо

«Вас легко взломать?» – заголовки с такими вопросами набили оскомину!

Ломают и ассиметричное. При доступе к каналу связи можно организовать промежуточный узел. Тоесть он сгенерирует свою пару, подменит пересылаемые открытые ключи своим, перешифрует сообщение и отправит дальше.

Вы если пишите статьи такие, то либо знакомьтесь с материалами лучше и копируйте нормальные источники, если самим головы не хватает, либо не вдавайтесь в подробности, которые все равно переврали.

“Суть в том, что при ассиметричном шифровании расшифровать сообщение можно

лишь с помощью двух ключей”

Нет, никаких двух ключей не нужно. Асимметричная криптография намного сложнее, и не вся она позволяет шифровать как вздумается. Ее характеризует одно – связанная пара ключей. Дальше все разное. В RSA, по сути, любой ключ можно использовать для шифрования. Как правило, для этого используется публичный ключ, а расшифровывают закрытым. Помимо этого есть операция подписи, в этом случае шифрование происходит наоборот закрытым, а проверка подписи открытым. Почему разные ключи – потому что специфика операций разная, условия их применения.

Если эллиптические кривые со всякими DSA, то там возможна только подпись. Чисто математически возможно только закрытым ключом сделать подпись, а проверить открытым.

“Сталкиваться с таким шифрованием вы могли, когда получали сообщение при открытии страницы «Небезопасное соединение»”

Нет. Когда браузер отказывается открывать HTTPS страницу из-за недоверия, это значит, что он просто не доверяет публичному ключу, который прислал сервер. Дальше начинаются сложности с цепочками подписи и корневыми сертификатами, но суть в одном – в ОС хранится конкретный список ключей публичных. Если сайт выдает, а его там нет, то браузер не доверяет. Больше это ничего не значит и до шифрования еще дело даже не доходит.

“Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа”

Нет. Никто практически не шифрует ничего полезного с помощью асимметричных ключей. Как правило, в том числе iMessage, HTTPS сайты и почти все остальные, используют стандартную схему гибридного шифрования. Для каждого сообщения генерируется случайный ключ для симметричного шифрования (в данном случае AES-CTR), им шифруется сообщение. Сам ключ шифруется асимметричным ключом и передается вместе с сообщением. Плюс подпись этого всего, потому что шифрование, внезапно, не гарантирует целостности – можно поменять биты по пути, а на другой стороне никто этого не узнает. Зачем это все? Потому что асимметричное шифрование чертовски медленное.

“Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage”

Нет. iMessage это плохой пример. В нем была куча проблем, чему был посвящен доклад на HITB 2013. Может с тех пор что-то лучше стало, но глобально это все равно сломанная схема, если задача защититься от самой эпл и агенств безопасности. iMessage не предоставляет никакой защиты от чтения сообщений самой эпл и теми, кто ее об этом попросит. Совершенно не случайно тот же телеграф для защищенных чатов просит проверить забавную последовательность картинок на обоих сторонах. Так и создается защищенный канал, в котором уверены обе стороны. А в iMessage можно все сделать так, что никто ни о чем не узнает, а письма будут в открытом виде на их серверах. Не говоря о том, что возможен банальный бэкдор, т.к. это проприетарная реализация.

И это все конечно без упоминания чрезвычайно важных вещей вроде хэшей, MAC, паддинга, генераторов случайных чисел и прочих вроде мелочей, из-за которых любой AES и RSA становится бесполезными. Не случайно никто в своем уме не должен реализовывать свои алгоритмы шифрования и даже свои комбинации уже имеющихся.

@sam901, они слово “асимметричное” не могут грамотно написать, а вы от них хотите технической достоверности…

Журналисты айфонсру в очередной раз подтвердили свою некомпетентность в темах, о которых пытаются писать статьи.

Рекомендуем

Нашли орфографическую ошибку в новости?

Выделите ее мышью и нажмите Ctrl+Enter.