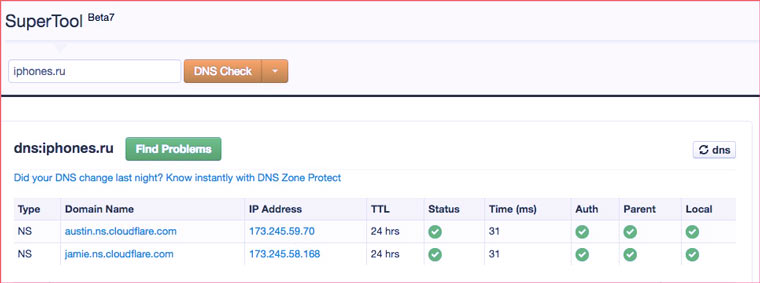

Затронуты крупнейшие сайты – от Uber до, возможно, даже iPhones.ru.

Как нашли утечку

Специалист по инфобезопасности Тевис Орманди из Google Project Zero ради интереса делал программные запросы к API сайта, который защищен CloudFlare. Внезапно он обнаружил, что в ответе сервера есть не только запрашиваемая им информация, но и персональные данные пользователей других сайтов, которые используют CloudFlare.

Сначала он подумал, что что допустил какую-то ошибку в своем коде, но в ходе экспериментов обнаружил, что имеет место быть глобальная проблема утечки информации.

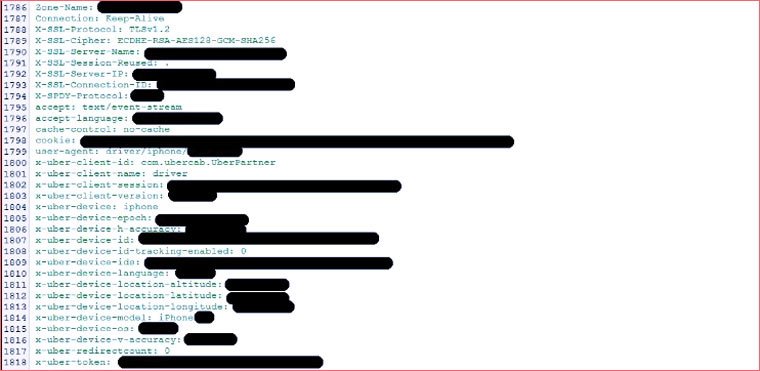

Вот пример приватных данных случайного пользователя Uber, которые Тевис обнаружил, делая запросы к совсем другому сервису:

В итоге Тевис и другие специалисты, которые подключились к изучению проблемы смогли собрать множество сведений о случайных людях: cообщения с сайтов знакомств, данные о бронировании отелей, IP-адреса, куки, пароли и разнообразную личную информацию из профилей пользователей.

Это случилось еще 17 февраля, но только в последние сутки эта новость появилась на крупных новостных ресурсах мира. На данный момент, CloudFlare уже устранили проблему.

Но эту уязвимость могли ранее обнаружить другие люди и собирать чужие персональные данные, не сообщая CloudFlare. Ведь описанная выше проблема существовала почти полгода, с 2016-09-22 по 2017-02-18.

Что надо сделать именно вам

Специалисты по ИБ рекомендуют сменить пароль на всех сайтах, которые защищает Cloudflare и которыми вы активно пользуетесь. В первую очередь, на нашем сайте.

Неважно, сложный у вас пароль или нет. Найденная уязвимость позволяет посмотреть пароли случайных пользователей в незашифрованном виде. Неизвестно, удалось это кому-то или нет.

Представители Cloudflare утверждают, что, скорее всего, баг никому не известен, так как они не замечали никакой подозрительной активности ботов для сборов данных.

Жертвами недосмотра могли стать пользователи множества популярных сервисов. Среди них:

- Upwork

- Medium

- Uber

- Avito

- 1Password

- The Pirate Bay

- Udacity

- Digital Ocean

По списке на GitHub есть 4,287,625 домена.

Чтобы узнать, защищает ли CloudFlare определенный сайт, надо посмотреть адреса его DNS-серверов. Или на сайте doesitusecloudflare.com.

Узнать больше: подробный первые посты Тевиса Орманди на эту тему.

Примечание редактора: Коротко – меняйте пароли на всех крупных сервисах и сайтах, в том числе российских. Интересно, у кого ещё хватит смелости предупредить о проблеме свою аудиторию, а кто замолчит и сделает вид, что всё хорошо.

Ирина как всегда на высоте – чётко, доходчиво, профессионально.

Может ли эта проблема коснуться сервисов, например, mail.ru?

@Owlish, так в списках возможных пострадавших много сервисов (см список в статье на GitHub).

А mail.ru CloudFare не пользуются.

@Ирина Чернова, я не понял про 1password – пинкод для открытия приложения на телефоне или маке нужно сменить или какой именно пароль? Спасибо

@Jobs, Главный пароль от учетной записи на сайте.

P.S. Cами представители 1Password заявили, что их пользователей это проблема не коснется https://blog.agilebits.com/2017/02/23/three-layers-of-encryption-keeps-you-safe-when-ssltls-fails/

@Ирина Чернова, часть примеров у вас в статье, использующих CloudFare, на самом деле его не используют, например: udacity, avito.

@Owlish, ога ога, профессионализм так и прет, вместо 600 тыщ уязвимых сайтов всего 150 штук (см коммент ниже), бугога, но желтой прессе же главное домохозяек попугать

@Lordwind, “600 тысяч уязвимых сайтов” откуда вы взяли эти слова? В статье написано только под число сайтов под защитой CloudFare.

“всего 150 штук” откуда вы взяли эти цифры? дайте ссылку пожалуйста

@Ирина Чернова, @Ирина Чернова, In our review of these third party caches, we discovered data that had been exposed from approximately 150 of Cloudflare’s customers across our Free, Pro, Business, and Enterprise plans. – https://arstechnica.com/security/2017/02/serious-cloudflare-bug-exposed-a-potpourri-of-secret-customer-data/

@Lordwind, ну так 150 – это количество сайтов, данные пользователей которых попали в кэш Google и прочих сервисов, которые сохраняют html-страницы чужих сайтов. Вот ваша цитата, дополненная двумя абзацами выше.

While we resolved the bug within hours of it being reported to us, there was an ongoing risk that some of our customers’ sensitive information could still be available through third party caches, such as the Google search cache.

Over the last week, we’ve worked with these caches to discover what customers may have had sensitive information exposed and ensure that the caches are purged. We waited to disclose the bug publicly until after these caches could be cleared in order to mitigate the ability of malicious individuals to exploit any exposed data.

In our review of these third party caches, we discovered data that had been exposed from approximately 150 of Cloudflare’s customers across our Free, Pro, Business, and Enterprise plans. We have reached out to these customers directly to provide them with a copy of the data that was exposed, help them understand its impact, and help them mitigate that impact.

@Ирина Чернова, Вы так и не поняли как работает Cloudflare

@Lordwind,

Не поленился и прочитал все твои комменты – 99.9% из них негатив. Научитесь уважать коллегу по сайту, если критикуете, но аргументированно, а не просто WTF…

I Don’t expect any reply from u… Just think before comments (or keep mum), and be more friendly.

@Owlish, Что, правда глаза колет? 99.9% статей айфонса полная херня. Поищи по нику меня на других ресурсах и там подсчитай процент негатива, шерлок мамкин.